Fit for CBAM: Key Facts and Requirements

As part of the EU’s climate strategy, the Carbon Border Adjustment Mechanism (CBAM) puts a price on CO2 emissions from goods imported into the EU from non-EU countries. The goal is to promote emission reductions and protect the competitiveness of EU industry. This article outlines what companies need to know to ensure CBAM compliance.

What is CBAM? A Brief Overview

CBAM (Carbon Border Adjustment Mechanism) is the official name of EU Regulation 2023/956. It entered into force on 1 October 2023 and complements the EU Emissions Trading System (EU ETS). Together, they aim to reduce emissions from both goods produced within and imported into the EU.

Objectives of CBAM:

- Strengthen existing emission reduction measures

- Encourage companies to reduce emissions rather than relocate production

- Protect EU-based companies from cost-related competitive disadvantages

Annex I of the CBAM regulation lists the relevant CN codes in detail.

The EU plans to expand the scope of CBAM. By 2030, all products covered under the EU ETS are expected to be included.

CBAM Reporting and Certificates: Deadlines and To-Dos

Transitional phase 2023–2025: quarterly reports (“reporting obligation”)

Reports must be submitted within one month after the end of each quarter and include:

- Company master data

- CBAM account number

- Quantity and type of imported goods

- CBAM-relevant greenhouse gas emissions

- Specific emissions, not default values

- Direct and indirect emissions (in line with the CBAM scope during the transitional phase)

- CO2 price paid in the country of origin

From 2026: annual CBAM declaration – certificates from 2027

Starting 1 January 2026:

From January 1, 2026, emissions from imported CBAM goods will be recorded for the first time for later financial settlement. The actual compensation through CBAM certificates, however, will only take place from 2027 as part of the annual CBAM declaration. A prerequisite is registration as an authorized CBAM declarant, as only authorized declarants are permitted to import CBAM goods from 2026 onward.

From 2027, CBAM certificates can be purchased via a central platform. The price of CBAM certificates is based on the weekly average price of EU ETS certificates.

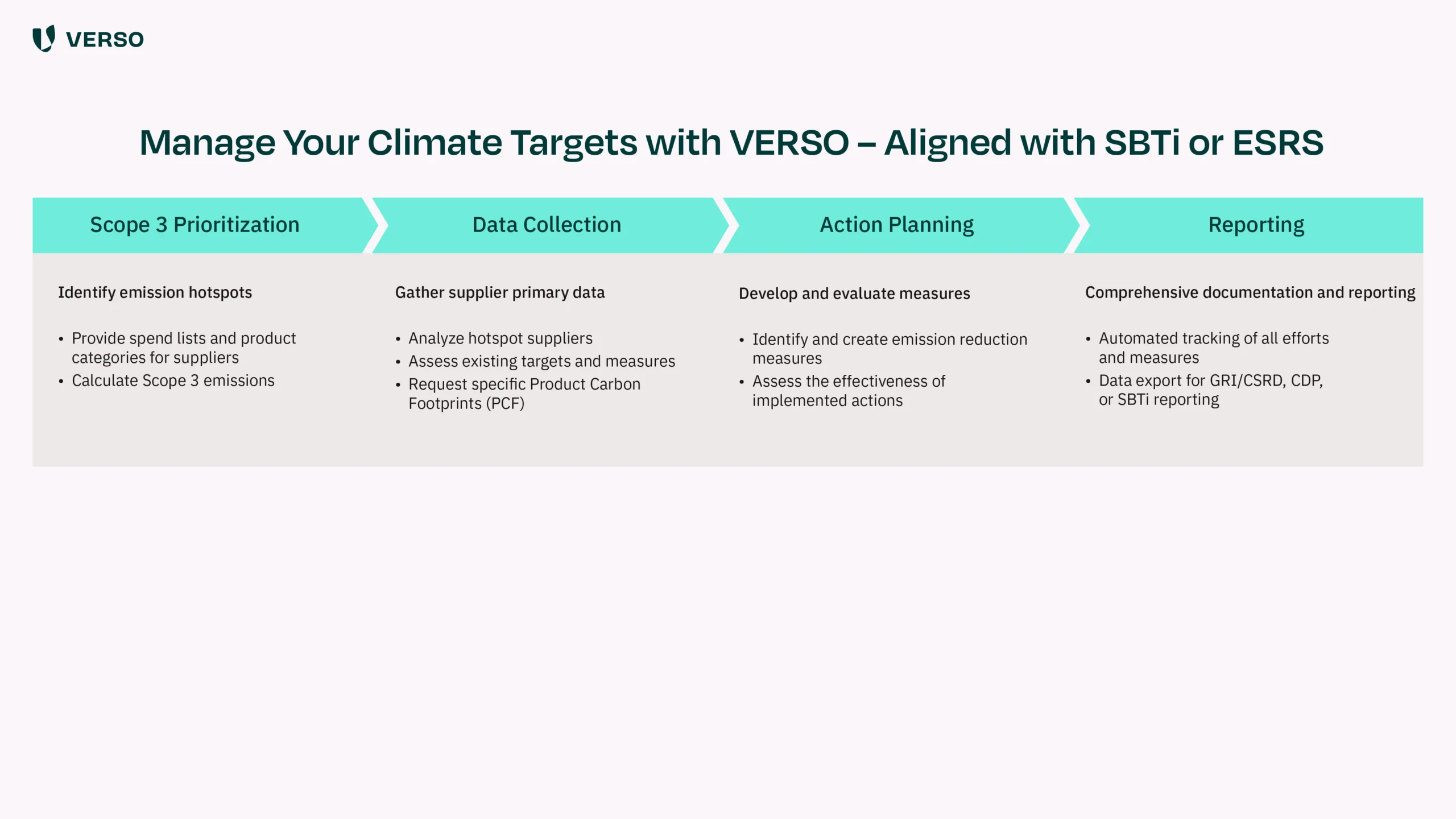

From the start of the certificate obligation in 2027, a sufficient number of CBAM certificates must be held at all times to cover at least 80 percent of imported CBAM goods. Companies are responsible for calculating the required compensation and corresponding number of certificates themselves. The CBAM module in the VERSO Supply Chain Hub supports this process.

Important: From 2026, only authorized declarants are allowed to import CBAM goods and purchase certificates.

From 2027: first annual CBAM declaration:

From 2027, the CBAM quarterly report will be replaced by the annual CBAM declaration.

-

- To be submitted by September 30 of the following year

(example: the CBAM declaration for 2026 is due on September 30, 2027) - Total quantity of imported goods

- Total amount of embedded emissions for each product group

- Total number of CBAM certificates allocated to embedded emissions, minus any CO₂ price paid in the country of origin

- To be submitted by September 30 of the following year

CBAM FAQ

Where do I submit CBAM reports?

Reports were submitted via the CBAM transitional registry until end of 2025, which you should be able to access via your national customs portal. From 2026 onward, the annual CBAM declaration will be submitted via the central CBAM Registry by authorized declarants.

Are there penalties for non-compliance with CBAM?

Yes. The regulation allows for proportionate and dissuasive penalties. Even during the transition phase, fines between 10 and 50 euros per tonne of unreported CO2 emissions may apply. From the start of the regular CBAM phase, sanctions may also apply in cases of missing registration, incorrect declarations, or failure to surrender CBAM certificates.

Are there thresholds for CBAM reporting?

Yes. If a company exceeds the threshold of 50 tonnes per year, the full CBAM obligations apply.

Can I still use default values in the report?

From 31 July 2024, default values may no longer be used. If you do not yet have real emissions data (e.g. from suppliers), Germany’s Emissions Trading Authority may still allow temporary use of default values if:

- You document your approach to obtaining real data

- You demonstrate that you made reasonable efforts to collect the data

- You provide your explanation in the “Comments” field of the transitional registry

Your submitted report must be internally consistent – review it carefully.

Will the Omnibus proposal change anything?

Adjustments to the CBAM implementation timeline and design were introduced as part of the Omnibus package:

- Deferred payment obligation: 2026 is the first emissions year, but CBAM certificates must only be purchased and surrendered from 2027 onward.

- New reporting logic: Quarterly reporting ends in 2025 and is replaced by an annual CBAM declaration from 2026 onward (deadline: September 30).

- New threshold: The €150 threshold is removed; instead, a quantity threshold of 50 tonnes per year applies.

- Central registration: From 2026 onward, only authorized CBAM declarants may import CBAM goods.

Tips for CBAM Implementation

CBAM compliance adds administrative effort – particularly around data collection. Close collaboration with suppliers is crucial.

Solutions like the our CBAM Module can support companies by automating data capture, monitoring emissions, managing certificates, and ensuring documentation.

Background knowledge on CBAM

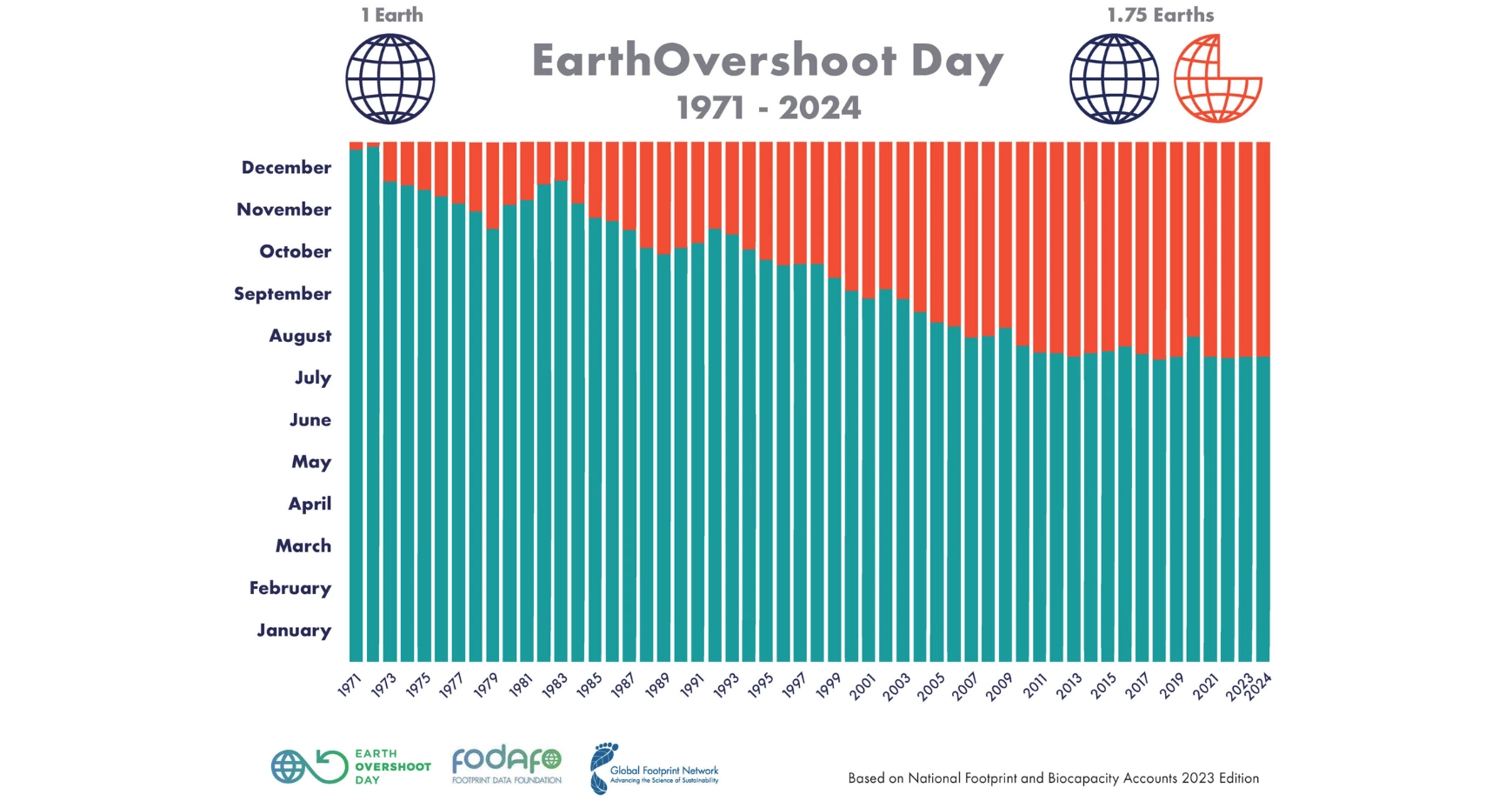

In 2005, the EU ETS was introduced as the EU’s instrument to meet Kyoto Protocol targets. It has undergone multiple reforms – most recently in 2021 as part of the Fit-for-55 package.

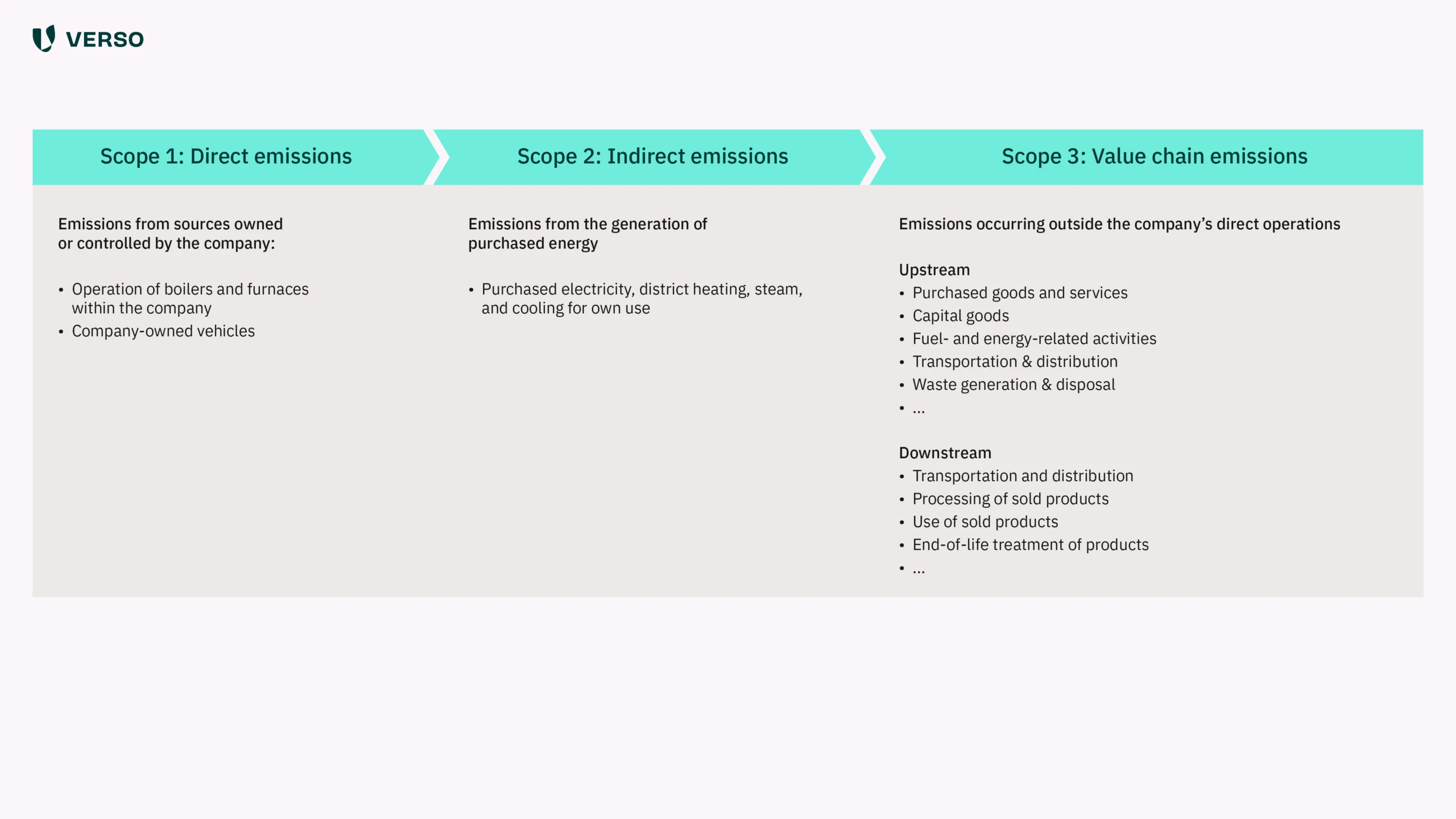

The ETS operates as a cap-and-trade system: companies receive an emissions allowance and must buy more if they exceed it.

This created a challenge: to avoid EU regulations and costs, some companies moved their CO2-intensive production to countries with lower or no carbon pricing – a practice known as “carbon leakage”.

*This information is summarized editorial content and should not be considered legal advice. VERSO assumes no liability.